Articolo

L’importanza della cyber security in sanità

Secondo i dati raccolti da Clusit nel rapporto 2023 sulla Sicurezza ICT in Italia, a livello mondiale, il settore sanitario e la vasta quantità di dati personali e particolari sono stati il principale obiettivo di attacchi informatici; oltre ad osservare un aumento negli ultimi anni in termini di frequenza, è in aumento anche l’indice di gravità, ovvero gli impatti e i danni che tali attacchi generano.

D’altra parte, si stima che un record medico valga in media 50 dollari sulla darknet, mentre un set completo di cartella clinica può arrivare a valere fino a 1.000 dollari.

Numeri: confronto Italia – Mondo

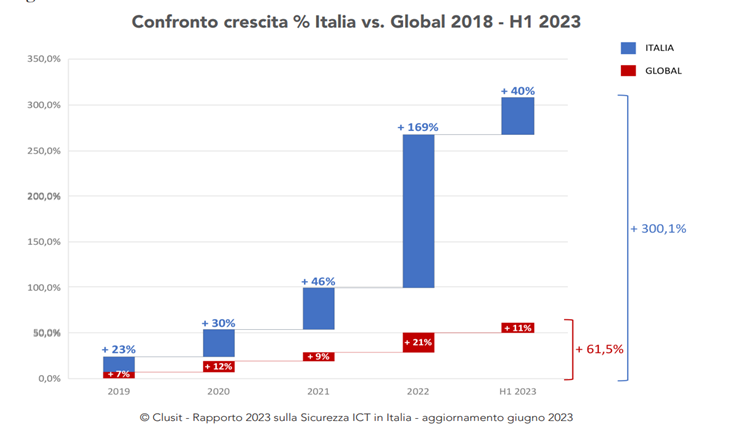

I dati di Clusit relativi al primo semestre del 2023 evidenziano a livello nazionale un aumento del 40% degli attacchi, in contrasto con una crescita stabile del 11% a livello globale.

Numeri: attacchi sanità Italia

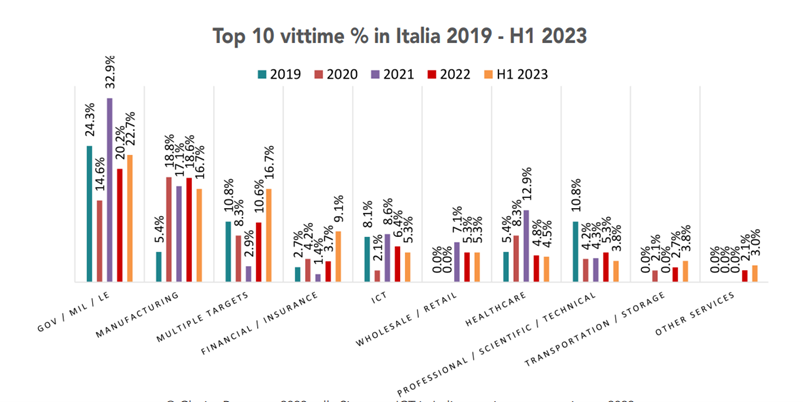

L’area governativa e la sanità italiana sono, dal 2019, tra le principali vittime di attacchi. Nel ‘21 l’area Sanità ha registrato un picco nel numero di attacchi, risultando la terza area maggiormente colpita, si ricordano ad esempio agli attacchi subiti da Regione Lazio, U.L.S.S Padova e A.O. S. Giovanni Addolorata Roma; Seppur l’indagine Clusit in italia nel 2023 individua altri settori come principali vittime di attacchi, negli ultimi 18 mesi si sono registrati circa 40 attacchi, come da ultimo quello subito dall’azienda Ospedaliera Universitaria di Verona lo scorso 23 ottobre.

Numeri: tecniche utilizzate Italia

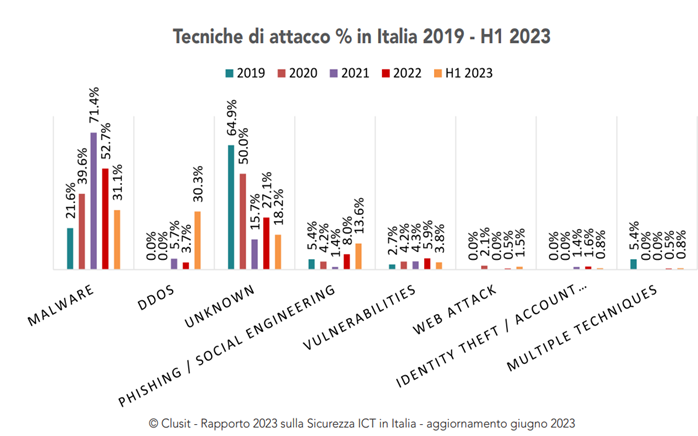

Rispetto a quanto rilevato nel 2022, il malware continua a rappresentare la principale tecnica di attacco utilizzata dai criminali (31%): tuttavia la minore percentuale indica un cambiamento rilevante nelle modalità e nelle finalità perseguite dagli attaccanti, che evidentemente riescono a ottenere con maggiore efficacia i loro scopi utilizzando tecniche diverse.

Soluzioni: Next Generation Security Operation Center

Esistono vari strumenti di difesa, basati sia su tecnologie che su procedure; tra questi, il Security Operation Center, è considerato sicuramente uno dei principali strumenti di difesa.

La diffusione di soluzioni in ambienti Cloud ed Ibridi ha reso il panorama della gestione del rischio, più complesso, ampliando la superficie vulnerabile agli attacchi. Questa evoluzione ha generato sfide significative per gli analisti di sicurezza: l’identificazione di possibili incidenti di sicurezza richiede un tempo considerevole, impattando negativamente sull’efficacia dei . Inoltre, l’approccio attuale delle Security Operations (SecOps) spesso trascura l’elemento umano nella cybersecurity, concentrandosi eccessivamente sulla tecnologia. Questo paradigma ha portato alla progettazione di SOC con numerosi strumenti non integrati tra loro che rappresentano quindi “silos” potenzialmente dispendiosi in termini di tempo e risorse.

I dati a disposizione riportano cinque maggiori criticità che oggigiorno un SOC si trova ad affrontare:

- Scarsa visibilità della superficie di attacco;

- Strumenti non integrati;

- Tenere il passo con gli attaccanti;

- Sovraccarico di informazioni;

- Perdita del focus.

Alla luce di quanto identificato, l’evoluzione del SOC dovrebbe concentrarsi su tre aree operative principali:

- Consolidamento degli strumenti ed integrazione reale delle tecnologie SOC: correlare eventi da fonti diverse e creare un contesto per accelerare il lavoro dell’analista, sfruttando un ecosistema di strumenti nativamente connessi.

- Machine Learning/Intelligenza Artificiale: adottare strumenti basati su ML/AI, riducendo attività manuali e ripetitive, automatizzando la raccolta di informazioni, l’approfondimento degli eventi ed accelerando i tempi di Detection/Remediation.

- Impiego di framework di mercato e fonti esterne di intelligence: utilizzare strumenti open source, quali, ad esempio le linee guida AGID o le Sigma Rules; quest’ultime rappresentano uno standard di rilevamento aperto per l’implementazione e il tuning dei processi di detection e automation del SOC. Inoltre, le fonti di threat intelligence forniscono informazioni in tempo reale sulle minacce globali, contribuendo a migliorare la reattività del SOC.

Tuttavia, ricordiamo sempre che molte vulnerabilità, in un sistema possono essere sfruttate partendo da azioni umane. Pertanto, la formazione e l’informazione degli utenti su minacce e sulle buone pratiche per evitare rischi, rimane uno dei principali strumenti a supporto della sicurezza informatica.

Fonti

- https://www.cybersecurity360.it/soluzioni-aziendali/sicurezza-informatica-delle-organizzazioni-sanitarie-fronteggiare-le-sfide-con-un-approccio-socio-tecnico/

- https://www.healthtech360.it/law-security/cyber-security-in-sanita/

- https://clusit.it/rapporto-clusit/